Home » Wissenswertes »

Sicherheit

Einleitung

In diesem Artikel geht es nicht speziell um die Sicherheit in NeuroomNet, sondern, da NeuroomNet ja ein Web basiertes Tool ist, um die Sicherheit von Web basierten Tools im Allgemeinen. Also darum, was man bedenken sollte, um ein System wie NeuroomNet sicher zu betreiben. Wir stehen Ihnen dabei in allen Fragen gerne mit Rat und Tat zur Seite, aber unten können sie sich schon einmal Anregungen einholen, was zu bedenken ist.

Sicherheit ist ein zweischneidiges Schwert: Ist die Sicherheit zu hoch, wird der*die befugte Benutzer*in bei den Aufgaben so massiv behindert, dass die Akzeptanz deutlich leidet. Ist sie aber zu niedrig, kann das zu sehr ernsten Konsequenzen führen.

Das Internet ist in diesem Punkt auch wieder Fluch und Segen zugleich.

Die Verbreitung von Wissen ist eine große Stärke, damit wird aber auch die Kenntnis, wie man eine Sicherung eines Systems aushebeln kann, schnell verbreitet. Ebenso wie der Anschluss ans Internet selbst schon die Möglichkeit schafft, ein System bequem angreifen zu können. So können auf der anderen Seite bestimmte Teilsysteme automatisiert über das Internet aktuell gehalten und vor schädlichen Einflüssen bewahrt werden.

Wenn man also auf der sicheren Seite sein will, muss man mit der Zeit gehen und sein System den stetig steigenden Anforderungen entsprechend anpassen. Dabei gibt es Bereiche mit etwas Verschnaufpause, weil das Konzept schon sehr viel Sicherheit mitbringt. Andere Bereiche, passen sich automatisiert an (wenn es denn einen Zugang zum Internet gibt) und schließlich gibt es Bereiche, da muss man regelmäßig schauen, ob alles wie vorgesehen funktioniert oder passend reagieren.

Verschlüsseln

Firewall

Infrastruktur

Öffentliche Anwendung (CA-signed certificates)

Interne Anwendung (Self-signed certificates)

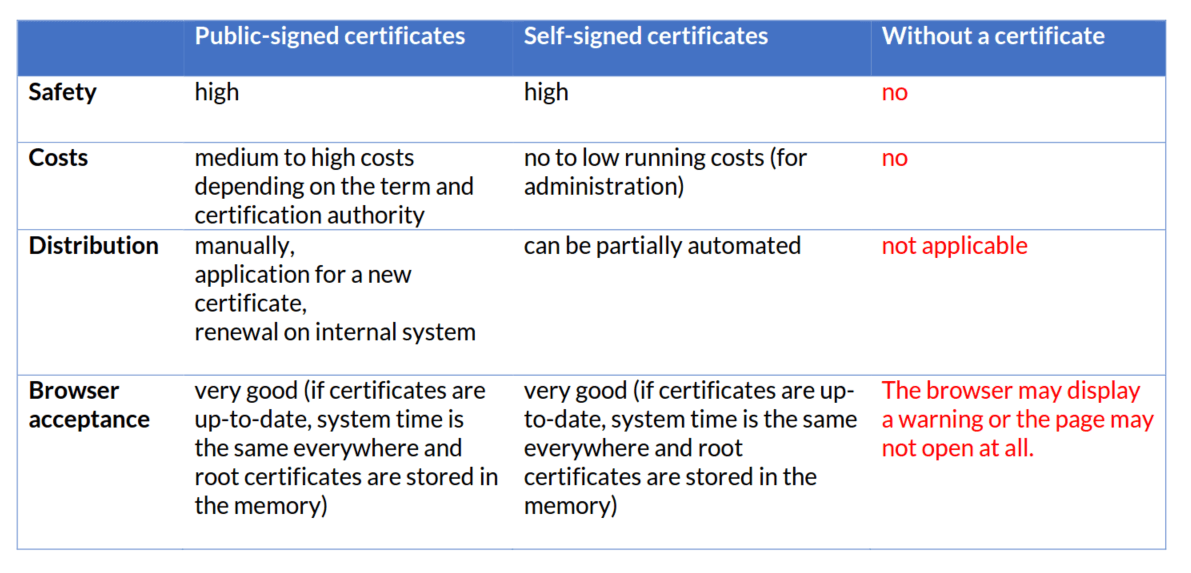

Kosten und Nutzen

Fazit

Damit alles möglichst reibungslos funktioniert, muss eine sogenannte PKI (Private-Key-Infrastructure) etabliert werden. Diese hilft bei der Verwaltung, Kontrolle und kann einzelne Aspekte automatisieren. Unterschiede gibt es durch die jeweils verwendeten Hersteller*innen. Ebenso bedarf es entsprechend geschultem Personal, das alles einzurichten und wie oben beschrieben, alle paar Jahre oder Monate zu erneuern. Die regelmäßige Installation erneuerter Zertifikate muss sichergestellt sein, da diese sich nicht selbst ersetzen können.

Je komplexer ein System wird, umso eher steigt die Notwendigkeit eine eigene Zertifizierungsstelle nebst PKI einzurichten. Die Zeiten von „Wir stecken mal eben alles in den Netzwerk-Switch“ sind vorbei, denn sonst kann jeder sich in die Verbindung schalten, alles nebst Anmeldedaten mitlesen und diese sogar während der Benutzung manipulieren (s. a. Man-in-the-Middle Attacke).

Warum ist eine abgesicherte Datenverbindung sinnvoll?

Die wichtigsten Protokolle zur Absicherung von Datenverbindungen für Betreiber von Websites und Webanwendungen

TLS steht für Transport Layer Security und ist das Nachfolgeprotokoll von SSL 3.0. Die erste Version 1.0 von TLS ist eine leicht modifizierte Variante der dritten Version von SSL und wurde von der IETF standardisiert.

Oftmals wird eine abgesicherte Verbindung mit der Verschlüsselung der Verbindung gleichgesetzt. SSL/TLS bietet allerdings noch weitere Sicherheitseigenschaften.

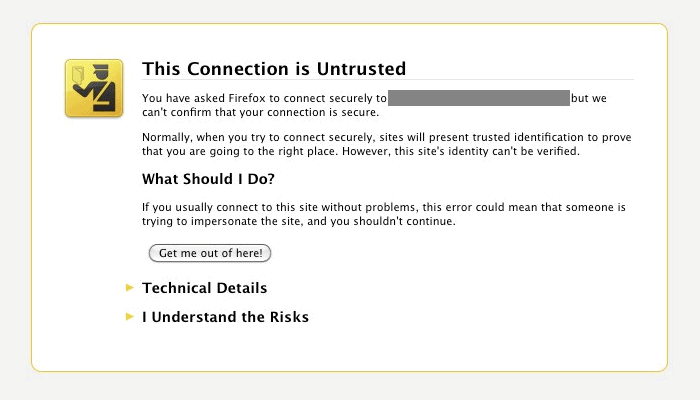

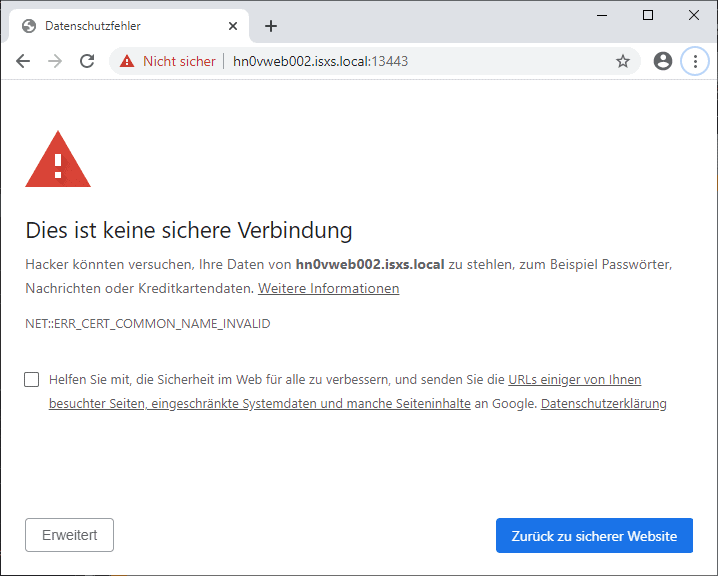

Gemäß der ursprünglichen Auslegung soll der Client-Browser nach Anwahl der HTTPS-Adresse dem Anwender zuerst das Zertifikat anzeigen. Dieser entscheidet nun, ob er dem Zertifikat für diese Sitzung vertraut, es eventuell auch permanent speichert, gegebenenfalls nach Prüfung über die angegebenen Links. Andernfalls wird die HTTPS-Verbindung nicht hergestellt („Diese Seite verlassen“ bei Firefox bzw. „Klicken Sie hier um diese Seite zu verlassen.“ beim Internet Explorer).

Die drei Hauptziele beim Einsatz von SSL/TLS sind:

- Vertraulichkeit (durch Verschlüsselung)

- Datenintegrität

- Authentizität

Diese drei Ziele werden im Folgenden erläutert.

Die Authentifizierung dient dazu, dass beide Seiten der Verbindung beim Aufbau der Kommunikation die Identität des Verbindungspartners überprüfen können.

Abgesicherte Verbindungen in der Praxis

Empfehlungen für den Einsatz von HTTPS

Anmerkungen zur Authentizität

Zertifikat

Bei der Beantragung werden dazu etwa die Adressdaten und der Firmenname des Antragstellers geprüft.

Zertifizierungsstelle (CA)

PKI

Heutige Sicherheit in Unternehmen setzt dabei auf mehrstufige Systeme, damit die oberste Zertifizierungsstelle und sein privater Key nicht kompromittiert (also von Gaunern oder böswilligen Menschen ausgelesen und missbraucht) werden können.

https://de.wikipedia.org/wiki/Public-Key-Infrastruktur

Schlüssel (Kryptologie)

Bei modernen, computerbasierten symmetrischen und auch asymmetrischen Verfahren ist der Schlüssel eine Bitfolge.

Der Schlüssel ist die zentrale Komponente, um einen Geheimtext zu entschlüsseln und so den Klartext zu gewinnen.

Schlüssel bei symmetrischen Verfahren

Die Sicherheit eines Verfahrens hängt außer vom Algorithmus selbst auch von der Schlüssellänge ab. Wenn gegen ein Verfahren ein Angriff gefunden wird, der effizienter ist als die Brute-Force-Methode, das Ausprobieren aller möglichen Schlüssel, gilt das Verfahren als gebrochen. Die Schlüssellänge gibt bei einem sicheren Verfahren also direkt das Sicherheitsniveau an.

Schlüssel bei asymmetrischen Verfahren

Für mehr Beispiele und Erläuterungen werfen Sie einen Blick in unsere Dokumentation.